Akira Ransomware Ancam Puluhan Organisasi Sejak Maret 2023, Termasuk Bisnis Skala Kecil

Puluhan Organisasi Dijangkiti oleh Akira Ransomware Geng ransomware Akira mengklaim telah mengkompromi 63 organisasi sejak Maret 2023, sebagian besar merupakan usaha kecil dan menengah (UKM), demikian laporan dari perusahaan keamanan siber Arctic Wolf.

Kelompok ini, yang kemungkinan memiliki beberapa aktor ancaman terafiliasi Conti, melakukan taktik ekstorsi ganda, yaitu mencuri data korban sebelum melakukan enkripsi dan mengancam akan mempublikasikan data tersebut secara publik kecuali tebusan dibayar.

“Kelompok ini tidak mewajibkan perusahaan membayar baik untuk bantuan dekripsi maupun penghapusan data. Sebagai gantinya, Akira menawarkan korban kesempatan untuk memilih dan memilih apa yang ingin mereka bayar,” catat Arctic Wolf.

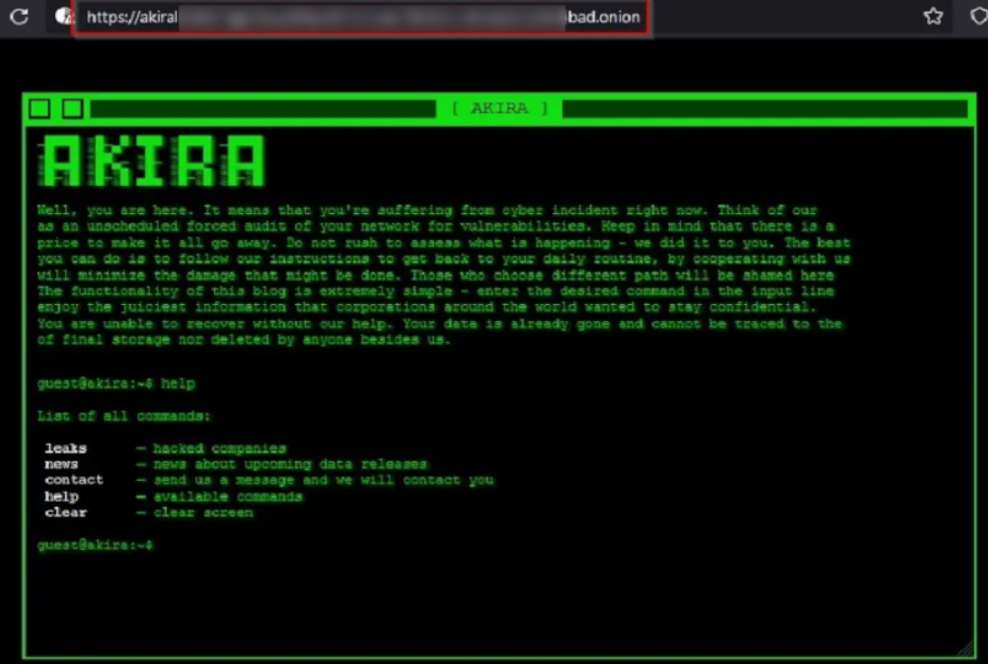

Kelompok ransomware Akira

Kelompok ransomware Akira menuntut pembayaran tebusan mulai dari $200.000 hingga $4 juta. Jika korban tidak membayar, nama dan data mereka ditambahkan ke situs bocoran kelompok tersebut. Sekurang-kurangnya 63 organisasi telah terdaftar di situs tersebut sejak Maret 2023, tetapi beberapa di antaranya telah dihapus. Sekitar 80% dari para korban adalah UKM.

Diseminasi ransomware Akira dilakukan melalui model bisnis ransomware-as-a-service (RaaS), dan ini merupakan ancaman yang berkembang pesat yang memanfaatkan kredensial yang dikompromi untuk masuk ke sistem korban. Kebanyakan korban, menurut Arctic Wolf, tidak mengaktifkan otentikasi multi-faktor (MFA) pada VPN mereka.

Menurut CloudSek, kelompok ini juga menggunakan lampiran email berbahaya, iklan berbahaya, dan perangkat lunak bajakan untuk menyebarkan ransomware, serta mengeksploitasi kerentanan yang belum diperbaiki pada titik akhir VPN. Mereka juga terlihat mengeksploitasi kerentanan VMware ESXi untuk gerakan lateral.

Kelompok Menggunakan Alat

Kelompok ini menggunakan beberapa alat yang mudah didapatkan untuk mendapatkan akses awal ke lingkungan korban dan melakukan penemuan sistem dan data, pencurian data, serta aktivitas komando dan kontrol (C&C).

Perusahaan keamanan siber juga mengidentifikasi adanya kesamaan kode dengan ransomware Conti, termasuk fungsi yang serupa dan implementasi algoritma ChaCha yang serupa untuk enkripsi. Setelah diterbitkannya alat dekripsi untuk Akira pada 29 Juni, para operator ransomware memodifikasi rutinitas enkripsi untuk mencegah pemulihan file secara gratis.

Arctic Wolf

Arctic Wolf juga menyelidiki alamat dompet kripto yang digunakan oleh para operator ransomware Akira, mengidentifikasi dompet tambahan, dan menemukan kesamaan dengan aktivitas Conti, termasuk tiga transaksi di mana lebih dari $600.000 dikirimkan ke alamat terafiliasi Conti.

“Meskipun Conti dibubarkan setelah meningkatnya tekanan akibat konflik internal dan publikasi kode sumber mereka, banyak anggota Conti telah terus menyebabkan kekacauan bagi organisasi pada tahun 2023 melalui aktivitas mereka dengan kelompok Ransomware-as-a-Service lain, termasuk Akira,” catat Arctic Wolf.

Bahan Bacaan dan Sumber

- https://www.securityweek.com/dozens-of-organizations-targeted-by-akira-ransomware/

- https://imam.web.id/jangan-pernah-menjadikan-web-server-sebagai-backup-data-2008/

![]()